Hvad er Man-In-The-Middle Attack (MITM): Definition, Forebyggelse, Værktøjer

Beskyttelse af vores data online bliver aldrig en nem opgave, især nu om dage, hvor angribere regelmæssigt opfinder nogle nye teknikker og udnyttelser til at stjæle dine data. Nogle gange vil deres angreb ikke være så skadelige for individuelle brugere. Men store angreb på nogle populære websteder eller finansielle databaser kan være meget farlige. I de fleste tilfælde forsøger angriberne først at skubbe noget malware på brugerens maskine. Nogle gange virker denne teknik dog ikke.

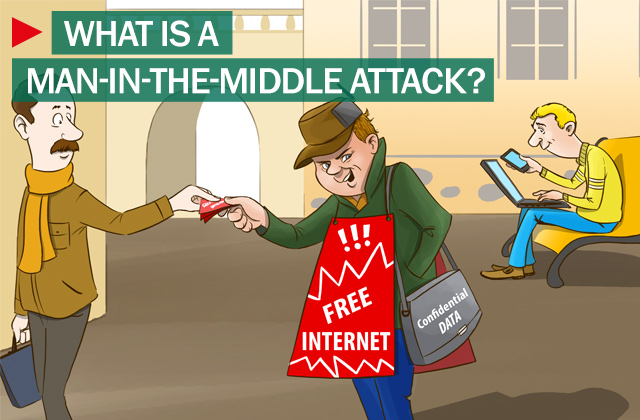

Billedkilde: Kaspersky.

Hvad er Man-In-The-Middle Attack

En populær metode er Man-In-The-Middle-angreb(Man-In-The-Middle attack) . Det er også kendt som et bucket brigade-angreb(bucket brigade attack) , eller nogle gange Janus-angreb(Janus attack) i kryptografi. Som navnet antyder, holder angriberen sig selv mellem to parter, hvilket får dem til at tro, at de taler direkte til hinanden over en privat forbindelse, når faktisk hele samtalen styres af angriberen.

Et man-in-the-middle-angreb kan kun lykkes, når angriberen danner en gensidig godkendelse mellem to parter. De fleste kryptografiske protokoller giver altid en form for slutpunktsgodkendelse, specifikt for at blokere MITM- angreb på brugere. Secure Sockets Layer (SSL) protokol bruges altid til at godkende en eller begge parter ved hjælp af en gensidigt betroet certificeringsmyndighed.

Hvordan det virker

Lad os sige, at der er tre karakterer i denne historie: Mike , Rob og Alex . Mike ønsker at kommunikere med Rob . I mellemtiden forhindrer Alex (angriberen) samtalen i at aflytte og fører en falsk samtale med Rob , på vegne af Mike . Først(First) beder Mike Rob om sin offentlige nøgle. Hvis Rob giver sin nøgle til Mike , opsnapper Alex , og det er sådan "man-in-the-middle-angrebet" begynder. (Alex)Alex sender derefter en forfalsket besked til Mikeder hævder at være fra Rob , men inklusive Alexs(Alex) offentlige nøgle. Mike tror nemt på, at den modtagne nøgle tilhører Rob , når det ikke er sandt. Mike krypterer uskyldigt sin besked med Alexs(Alex) nøgle og sender den konverterede besked tilbage til Rob .

I de mest almindelige MITM- angreb bruger angriberen for det meste en WiFi -router til at opsnappe brugerens kommunikation. Denne teknik kan trænes ved at udnytte en router med nogle ondsindede programmer til at opsnappe brugerens sessioner på routeren. Her konfigurerer angriberen først sin bærbare computer som et WiFi -hotspot, idet han vælger et navn, der almindeligvis bruges i et offentligt område, såsom en lufthavn eller café. Når en bruger opretter forbindelse til den ondsindede router for at nå websteder som f.eks. netbankwebsteder eller handelswebsteder, logger angriberen derefter en brugers legitimationsoplysninger til senere brug.

Man-in-the-midten-angrebsforebyggelse og værktøjer

De fleste af de effektive forsvar mod MITM kan kun findes på routeren eller serversiden. Du vil ikke have nogen dedikeret kontrol over sikkerheden i din transaktion. I stedet kan du bruge stærk kryptering mellem klienten og serveren. I dette tilfælde autentificerer serveren klientens anmodning ved at præsentere et digitalt certifikat, og derefter kunne den eneste forbindelse etableres.

En anden metode til at forhindre sådanne MITM- angreb er aldrig at oprette forbindelse til åbne WiFi - routere direkte. Hvis du ønsker det, kan du bruge et browser-plugin såsom HTTPS Everywhere eller ForceTLS . Disse plug-ins vil hjælpe dig med at etablere en sikker forbindelse, når muligheden er tilgængelig.

Læs næste(Read next) : Hvad er Man-in-the-Browser-angreb(Man-in-the-Browser attacks) ?

Related posts

Internetsikkerhedsartikel og tips til Windows-brugere

5 bedste Firefox Privacy Add-ons til online sikkerhed

Tips, værktøjer og tjenester til online omdømmestyring

Sådan tjekker du, om et link er sikkert eller ikke ved hjælp af din webbrowser

Find ud af, om din onlinekonto er blevet hacket og e-mail- og adgangskodeoplysninger lækket

Online sikkerhedstip til børn, studerende og teenagere

Tips til, hvordan du forbliver sikker på offentlige computere

Hvad er Fleeceware? Hvordan beskytter du dig selv mod Fleeceware-apps?

PayPal-login: Tips til at tilmelde dig og logge på sikkert

Bedste gratis PDF-editor onlineværktøjer, der er cloud-baserede

DDoS Distribuerede Denial of Service-angreb: Beskyttelse, Forebyggelse

Hvad er digitale fodspor, spor eller skygge?

Computersikkerhed, databeskyttelse, onlinesikkerhedsbrochurer fra Microsoft

Undgå online teknisk support-svindel og pc-oprydningsløsninger

7 måder, hvorpå ASUS Forældrekontrol beskytter dine børn

Hvad er personligt identificerbare oplysninger (PII), og hvordan beskytter man dem online?

Hvad er Pharming, og hvordan kan du forhindre dette online-svindel?

Fjernadministrationsværktøjer: risici, trusler, forebyggelse

De bedste apps til at overvåge internetbrug

Globus Free VPN Browser anmeldelse: Krypter al trafik, Gennemse anonymt