Microarchitectural Data Sampling (MDS) sårbarhed forklaret

Microarchitectural Data Sampling ( MDS ) er en CPU -sidesårbarhed . Ifølge Intel har dens CPU nogle løse punkter, der kan udnyttes af hackere. Dette betyder at tage kontrol over CPU'en(CPU) for at kunne læse meget kortsigtede data, der er gemt i CPU'ens(CPU) interne buffere. Lad os se, hvordan det virker. Vi vil også fortælle mig, hvordan man finder ud af, om dit system er påvirket af denne ZombieLoad - udnyttelse.

MDS – Microarchitectural Data Sampling

Moderne Intel -processorer anvender datalagring i sine interne buffere, idet dataene sendes til og fra processorens cache. Processorernes interne buffere bruges til at reducere beregningstiden. For at spare processortid gemmes data fra processorer først i den interne hukommelse, der er indbygget i en processor som Intel . Dataene har formatet: TIME, DATA og IF_VALID kolonner. Det er for at sikre, om et stykke data stadig er gyldigt på et givet tidspunkt. Dette overføres til CPU- cache til brug med anden firmware eller anden software på computeren.

MDS (Microarchitectural Data Sampling ) sårbarheden er en metode, hvor hackere stjæler data fra processorens ultra-små buffere i realtid. I hver computersession gemmes data med filtre ( TIME , DATA , IF_VALID ) i disse mini-caches. De bliver ved med at ændre sig meget hurtigt, at når den bliver stjålet, ændres dens værdi ( også gyldigheden(validity) ). Alligevel kan hackere bruge dataene, selvom dataene inde i processorfiltre/hukommelse ændres, hvilket giver dem mulighed for at tage kontrol over maskinen fuldstændigt. Det er ikke indlysende. Problemer(Problems) begynder, når hackeren får en krypteringsnøgle eller andre nyttige data fra minibufferne i processoren.

For at omformulere ovenstående kan hackere indsamle data, selvom levetiden for de lagrede data er ekstremt kort. Som sagt tidligere, bliver data ved med at ændre sig, så hackere skal være hurtige.

Risici fra Microarchitectural Data Sampling ( MDS )

Microarchitectural Data Sampling ( MDS ) kan give væk krypteringsnøgler og derved få kontrol over filer og mapper. MDS giver muligvis også adgangskoder væk. Hvis kompromitteret, kan computeren være muret som i tilfælde af Ransomware .

Ondsindede aktører kan udtrække data fra andre programmer og apps, når de bryder ind i processorhukommelsen. Det er ikke svært at få RAM -data, når først de har krypteringsnøglerne. Hackere bruger ondsindet designede websider eller programmer til at få adgang til processoroplysninger.

Værst(Worst) af alt er den manglende evne til en kompromitteret computer, uden at vide, at den er blevet kompromitteret. MDS -angreb efterlader ikke noget i loggen og efterlader ikke noget fodaftryk nogen steder på computeren eller netværket, så chancerne for, at nogen opdager det, er meget mindre.

Typer af MDS-sårbarheder

Fra nu af er fire varianter af mikroarkitekturen detekteret:

- Mikroarkitektonisk indlæsningsportsdatasampling(Load Port Data Sampling)

- Microarchitectural Store Buffer Data Sampling

- Microarchitectural Fill Buffer Data Sampling , og

- Mikroarkitektonisk datasampling Uncacheable(Microarchitectural Data Sampling Uncacheable) sampling

Dette var den længste (et år) periode, hvor en sårbarhed blev fundet og holdt som hemmelig, indtil alle operativsystemproducenter og andre kunne udvikle en patch til deres brugere.

Nogle brugere stillede spørgsmålstegn ved, hvorfor de ikke bare kan deaktivere hyperthreading for at beskytte mod MDS . Svaret er, at den deaktiverende hyperthreading ikke giver nogen form for beskyttelse. Deaktivering af hyperthreading vil gøre computerne langsomme. Nyere(Newer) hardware bliver bygget for at imødegå de mulige MDS- angreb.

Er din computer sårbar over for MDS?

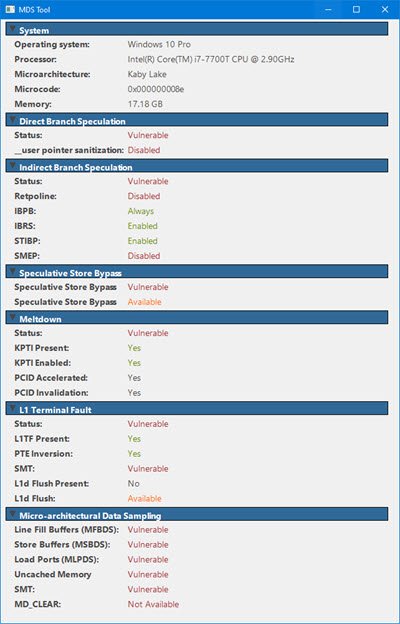

Bekræft(Verify) , om dit system er sårbart. Download MDS-værktøjet(MDS Tool) fra mdsattacks.com . Du vil få en masse anden information der.

Hvordan beskytter man computere mod MDS?

Næsten alle operativsystemer har udgivet en patch, som bør bruges ud over Intel -mikrokoden for at holde sårbarheden væk. På Windows OS siges tirsdagsopdateringerne(Tuesday) at have patchet de fleste computere. Dette, sammen med Intel -koden, der er ved at blive indbygget i operativsystemrettelserne, burde være tilstrækkeligt til at forhindre mikroarkitektonisk sampling ( MDS ) i at kompromittere dine computere.

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Hold din(e) computer(e) opdateret. Opdater din BIOS(Update your BIOS) , og download den nyeste enhedsdriver(download the latest device driver) til din processor fra Intels(Intel) websted.

Denne sårbarhed er blevet rettet af Microsoft for deres Windows -operativsystemer. macOS modtog også en patch den 15.(May 15th) maj 2019. Linux har forberedt programrettelserne, men skal downloades separat til Microarchitecture Data Sampling ( MDS ).

Related posts

igfxEM-modulet er holdt op med at fungere fejl i Windows 11/10

Intel Thunderbolt Dock-software virker ikke på Windows 11/10

Hvad er Hyperthreading i CPU, og hvordan virker det?

Intel Dual Band Wireless-AC 7260-adapter bliver ved med at afbryde forbindelsen

Igfxem.exe-applikationsfejl - Hukommelsen kunne ikke læses

Intel Graphics Kontrolpanel åbner ikke i Windows 11/10

Løs problemer med Intel Graphics Drivers på Windows 11/10

Ret Intel Optane Memory Pinning-fejl efter Windows-opgradering

Sådan kontrolleres Intel Processor Generation af Laptop

Ryzen 3900X vs Intel i9-9900K – Hvilken CPU er virkelig bedre?

Ret sort skærm på Windows 10 bærbar computer med Intel HD-grafik

Apple M1 vs Intel i7: Benchmark-kampene

Kunne ikke parse setup.xml - Fejl i Intel Software Installer

Sådan aktiveres virtualisering i BIOS for Intel og AMD

Intel Optane Memory and Storage Management forklaret

Kan ikke importere registreringsdatabasen. Ikke alle data blev skrevet til registreringsdatabasen

Skal du købe de nye AMD Ryzen 3000 CPU'er eller holde dig til Intel?

Bedste gratis 8086 mikroprocessoremulatorer til Windows 10

AMD vs Intel - Hvad er de vigtigste forskelle?

Når du køber en bærbar computer til gaming eller mini-pc, skal du få en med et bedre videokort, ikke en Intel Core i7-processor