Remote Credential Guard beskytter Remote Desktop-legitimationsoplysninger

Alle systemadministratorbrugere har en meget oprigtig bekymring – at sikre legitimationsoplysninger via en fjernskrivebordsforbindelse(Desktop) . Dette skyldes, at malware kan finde vej til enhver anden computer via skrivebordsforbindelsen og udgøre en potentiel trussel mod dine data. Det er grunden til, at Windows OS viser en advarsel " Sørg for, at du har tillid til denne pc, tilslutning til en computer, der ikke er tillid til, kan skade din pc(Make sure you trust this PC, connecting to an untrusted computer might harm your PC) ", når du forsøger at oprette forbindelse til et eksternt skrivebord.

I dette indlæg vil vi se, hvordan funktionen Remote Credential Guard , som er blevet introduceret i Windows 10 , kan hjælpe med at beskytte legitimationsoplysninger til fjernskrivebord i Windows 10 Enterprise og Windows Server .

Remote Credential Guard i Windows 10

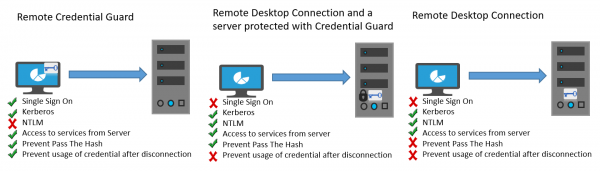

Funktionen er designet til at eliminere trusler, før den udvikler sig til en alvorlig situation. Det hjælper dig med at beskytte dine legitimationsoplysninger via en fjernskrivebordsforbindelse(Desktop) ved at omdirigere Kerberos -anmodningerne tilbage til den enhed, der anmoder om forbindelsen. Det giver også single sign-on-oplevelser til Remote Desktop -sessioner.

I tilfælde af uheld, hvor målenheden er kompromitteret, bliver brugerens legitimationsoplysninger ikke afsløret, fordi både legitimationsoplysninger og legitimationsoplysninger aldrig sendes til målenheden.

Fremgangsmåden for Remote Credential Guard er meget lig den beskyttelse, som Credential Guard tilbyder på en lokal maskine, bortset fra at Credential Guard beskytter også lagrede domænelegitimationsoplysninger via Credential Manager .

En person kan bruge Remote Credential Guard på følgende måder-

- Da administratorlegitimationsoplysninger(Administrator) er yderst privilegerede, skal de beskyttes. Ved at bruge Remote Credential Guard kan du være sikker på, at dine legitimationsoplysninger er beskyttet, da det ikke tillader legitimationsoplysninger at passere over netværket til målenheden.

- Helpdesk -medarbejdere i din organisation skal oprette forbindelse til domæneforbundne enheder, der kan blive kompromitteret. Med Remote Credential Guard kan helpdesk-medarbejderen bruge RDP til at oprette forbindelse til målenheden uden at kompromittere deres legitimationsoplysninger til malware.

Krav til hardware og software

For at muliggøre en problemfri funktion af Remote Credential Guard skal du sikre, at følgende krav til Remote Desktop -klient og -server er opfyldt.

- Fjernskrivebordsklienten(Remote Desktop Client) og serveren skal være forbundet med et Active Directory-domæne

- Begge enheder skal enten sluttes til det samme domæne, eller fjernskrivebordsserveren(Remote Desktop) skal forbindes med et domæne med et tillidsforhold til klientenhedens domæne.

- Kerberos- godkendelsen skulle have været aktiveret.

- Remote Desktop- klienten skal køre mindst Windows 10 , version 1607 eller Windows Server 2016 .

- Remote Desktop Universal Windows Platform- appen understøtter ikke Remote Credential Guard , så brug den klassiske Windows -app Remote Desktop .

Aktiver Remote Credential Guard via registreringsdatabasen(Registry)

For at aktivere Remote Credential Guard på målenheden skal du åbne Registreringseditor(Registry Editor) og gå til følgende nøgle:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Tilføj en ny DWORD-værdi ved navn DisableRestrictedAdmin . Indstil værdien af denne registreringsdatabaseindstilling til 0 for at aktivere Remote Credential Guard .

Luk Registreringseditor.

Du kan aktivere Remote Credential Guard ved at køre følgende kommando fra en forhøjet CMD:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

Slå Remote Credential Guard til ved at bruge gruppepolitik(Group Policy)

Det er muligt at bruge Remote Credential Guard på klientenheden ved at indstille en gruppepolitik(Group Policy) eller ved at bruge en parameter med Remote Desktop Connection .

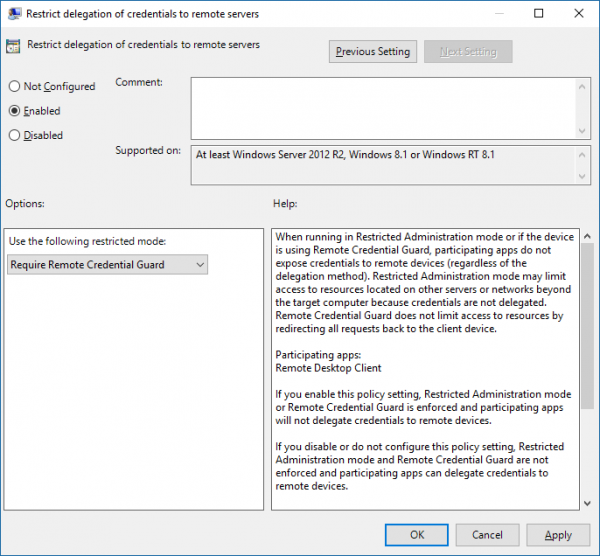

Fra Group Policy Management Console skal du navigere til Computer Configuration > Administrative Templates > System > Credentials Delegation.

Dobbeltklik nu på Begræns delegering af legitimationsoplysninger til fjernservere(Restrict delegation of credentials to remote servers) for at åbne dens egenskabsboks.

Vælg nu Require Remote Credential Guard i feltet Brug følgende begrænset tilstand . (Use the following restricted mode)Den anden mulighed Begrænset Admin-tilstand(Restricted Admin mode) er også til stede. Dets betydning er, at når Remote Credential Guard ikke kan bruges, vil den bruge Restricted Admin -tilstand.

Under alle omstændigheder vil hverken Remote Credential Guard eller Restricted Admin -tilstand sende legitimationsoplysninger i klartekst til Remote Desktop -serveren.

Tillad Remote Credential Guard(Allow Remote Credential Guard) ved at vælge ' Foretrækker Remote Credential Guard(Prefer Remote Credential Guard) ' mulighed.

Klik på OK(Click OK) , og afslut Group Policy Management Console .

gpupdate.exe /force fra en kommandoprompt for at sikre, at gruppepolitikobjektet(Group Policy) anvendes.

Brug Remote Credential Guard(Use Remote Credential Guard) med en parameter til Remote Desktop Connection

Hvis du ikke bruger gruppepolitik(Group Policy) i din organisation, kan du tilføje remoteGuard-parameteren, når du starter Remote Desktop Connection for at aktivere Remote Credential Guard for den forbindelse.

mstsc.exe /remoteGuard

Ting du bør huske på, når du bruger Remote Credential Guard

- Remote Credential Guard kan ikke bruges til at oprette forbindelse til en enhed, der er forbundet med Azure Active Directory .

- Remote Desktop Credential Guard fungerer kun med RDP -protokollen.

- Remote Credential Guard inkluderer ikke enhedskrav. For eksempel, hvis du forsøger at få adgang til en filserver fra fjernbetjeningen, og filserveren kræver enhedskrav, vil adgang blive nægtet.

- Serveren og klienten skal godkendes ved hjælp af Kerberos .

- Domænerne skal have et tillidsforhold, eller både klienten og serveren skal være forbundet til det samme domæne.

- Remote Desktop Gateway er ikke kompatibel med Remote Credential Guard .

- Ingen legitimationsoplysninger er lækket til målenheden. Målenheden erhverver dog stadig Kerberos Service Tickets på egen hånd.

- Til sidst skal du bruge legitimationsoplysningerne for den bruger, der er logget på enheden. Brug af gemte legitimationsoplysninger eller legitimationsoplysninger, der er anderledes end dine, er ikke tilladt.

Du kan læse mere om dette på Technet .

Relateret(Related) : Sådan øges antallet af fjernskrivebordsforbindelser(increase the number of Remote Desktop Connections) i Windows 10.

Related posts

Forøg antallet af fjernskrivebordsforbindelser i Windows 11/10

Windows-tasten sidder fast efter skift fra Remote Desktop-session

Kan ikke kopiere indsæt i fjernskrivebordssession i Windows 10

Der er opstået godkendelsesfejl, den anmodede funktion understøttes ikke

Opret genvej til fjernskrivebordsforbindelse i Windows 11/10

Ret Remote Desktop Error Code 0x104 på Windows 11/10

Kommandolinjeparametre for fjernskrivebordsforbindelser

Fjern historieposter fra fjernskrivebordsforbindelse i Windows 11

For at logge på eksternt skal du logge på via Remote Desktop Services

Sådan bruger du Remote Desktop (RDP) i Windows 11/10 Home

Skift lytteporten til Remote Desktop

Sådan bruger du Remote Desktop-appen på Windows 10

Fjernskrivebord-indstillingen er nedtonet på Windows 10

Opret forbindelse til en Windows-pc fra Ubuntu ved hjælp af Remote Desktop Connection

Bedste gratis Remote Desktop-software til Windows 10

Ret Remote Desktop Error Code 0x204 på Windows 11/10

Sådan sender du Ctrl+Alt+Delete i en fjernskrivebordssession

Fanen Remote Desktop i RDWEB mangler fra Edge-browseren i Windows 10

Sådan konfigureres fjernskrivebord via router

Remote Desktop Services forårsager høj CPU i Windows 11/10